All Articles

Di Codemotion e tanto altro

Il mio autunno è iniziato con una grossa novità in famiglia. Grace, un cucciolo di Beagle che ha portato un po’ di scompiglio nelle nostre vite.

Pickle: una bomba ad orologeria

A volte, le vulnerabilità più critiche non sono evidenti. Si nascondono silenziose nel codice, apparentemente innocue. Ma un aggressore abile non cerca di abbattere i muri; cerca le chiavi dimenticate e le finestre lasciate aperte.

Programmazione Difensiva: Chiudere la Finestra su una Race Condition Critica

La programmazione difensiva è una filosofia di sviluppo che si basa su un principio semplice ma fondamentale: scrivere codice che sia robusto e sicuro anche quando opera in condizioni impreviste o in un ambiente potenzialmente ostile. Invece di fidarsi che tutto sia configurato perfettamente, il codice prende la responsabilità della propria sicurezza.

GCC, analisi statica e warning mancanti

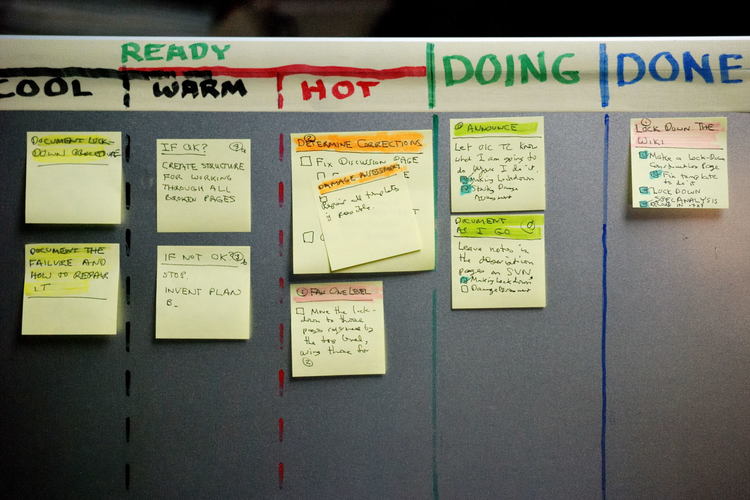

Eh già… in questi mesi ho dato anima e corpo al canale YouTube ed ho trascurato un po’ il mio blog. Questa però è una delle cose che voglio prima raccontare qui, nella mia versione digitale di un Bullet Journal.

Caro diario eccoci qui…

O mamma, è da maggio che non scrivo neanche un post. Vi starete chiedendo se il blog sia ancora attivo… ecco, sì e no.

Cosa fa un security engineer in SUSE?

Cosa vuol dire essere un product security engineer in SUSE? È facile lavorare completamente da remoto? Ecco com'è cambiata la mia vita da qualche mese...

Sono tutti open con il source degli altri – reprise

La community deve essere una parte attiva nel ciclo di vita di un progetto opensource e tu che stai leggendo questo post, devi fare qualcosa nel tuo piccolo. Inizia anche tu oggi. Scopri come.

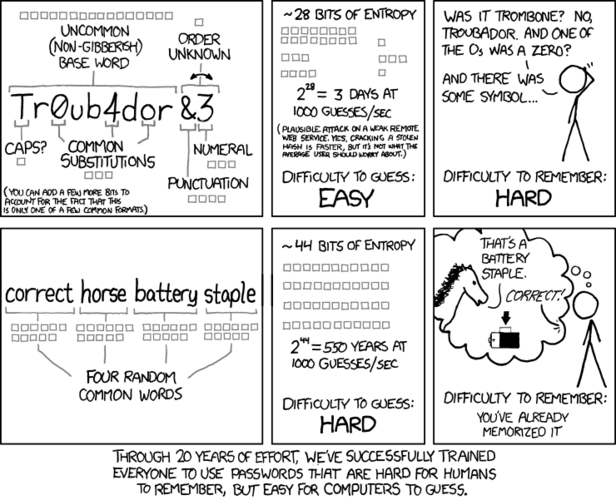

Password vs Passphrase: la cracking challenge

Password cracking challenge: 5 hash da rompere (2 password e 3 passphrase). Quale hash resisterà più a lungo?

Non mettete regole troppo complesse alle vostre password

Perché non usare una frase al posto di una password? Lasciamoci alle spalle regole di complessità obsolete e abbracciamo l'usabilità con un occhio di riguardo alla sicurezza.

E se la soluzione al problema dell’antivirus fosse avere il codice open?

Il modello opensource, può rispondere all'esigenza di avere controllo da parte del governo e dei privati, per quanto riguarda una componente critica come l'antivirus? Secondo me sì. Leggi perché.

Facciamo behavior-driven development con il C

Il Behaviour-driven development, utilizzato spesso nello sviluppo di applicazioni web, è un paradigma che ho conosciuto quando scrivevo codice in Ruby on Rails, lavorativamente una vita fa. Leggi in questo post, come applicare lo stesso concetto ad un codice scritto in C

Di antivirus, etica e rischi pindarici

Andate su LinkedIN ad esempio. Ci sono veramente molti post di analisi su come il conflitto tra Russia e Ucraina, su cui non essendo esperto in geo politica non entro, abbia introdotto un rischio che un antivirus prodotto da una software house russa, possa essere usato come cavallo di troia, per un’offensiva informatica ai danni dei paesi che sono diventati ostili al Cremlino.

Il mio primo anno in SUSE

Esattamente un anno fa, ero nel posto dove sono ora, ovvero un piccolo ufficio che ho affittato vicino Milano per avere un po’ più di privacy e concentrazione.

2022: l'anno che verrà

Tra un anno, questo 2022 iniziato da una settimana sarà in archivio. La speranza è che porti con sé tante cose nuove e tanti progetti interessanti e meno cose procrastinate.

log4shell: la catastrofe informatica corre sui log

Mettere un titolo sensazionalistico e clickbait è una sensazione abbastanza gratificante. Ok, smettiamola, torniamo seri.

Nuova iniziativa: Cybercoach corner

Oggi ho lanciato una nuova iniziativa, il Cybercoach Corner. L’idea è quella di dare alla community un po’ del mio tempo sottoforma di call 1:1 con chi si sta approcciando al mondo della sicurezza informatica, che vuole saperne di più su code review, che vuol parlare di eventi o corsi di formazione.

open vs close: qual è il software più sicuro?

Una settimana fa su LinkedIN, chiedevo quale dei due modelli, open vs closed, desse il software più sicuro.

Biometria, openSUSE Leap e Lenovo Thinkpad: rivolviamo i problemi

Ho un portatile Thinkpad Lenovo come workstation di lavoro e di recente sono passato da openSUSE Tumbleweed a openSUSE Leap.

Dentro al Microsoft Patching Tuesday: Luglio 2021

Era partito bene a fine 2019 e poi abbandonato, il momento dentro al Patching Tuesday di Microsoft riprende da questo mese con i dati di luglio.

Alcune lezioni dal primo tentativo fallito per l'OSWE

Come da tradizione, siamo al post dopo il primo fallimento per la certificazione OSWE. Era successo per OSCE e ancora prima per OSCP. Lo so, lo so… ci sono mille tradizioni molto più liete che non fallire un esame almeno una volta.

5 mesi intensi e cambi di rotte

Cinque mesi fa scrivevo di come volessi fare una svolta al mio 2021. Il tweet originale aveva un riferimento ad un punto 1 che riguardava il rimediare ad una situazione professionale ed è qui che la vera svolta si è consumata.

Ho, Snaitech e quella sensibilità che ancora manca

Snaitech e l’operatore mobile Ho. sono state le ultime vittime in ordine di tempo di attacchi informatici o comunque di fughe di dati.

Le mie wordlist preferite

Quando facciamo un pentest su un’applicazione web abbiamo bisogno di enumerare file e directory, alla ricerca di possibili porzioni del sito dimenticate, file di backup o qualsiasi cosa ci possa dare una via per entrare.

Nuovi progetti per il 2021

Il 2020 è alle spalle e tra 5 giorni possiamo voltare pagina convinti che un anno nuovo possa portare tutto quello che ci è stato tolto negli ultimi 365 giorni.

Cosa ho imparato dopo aver superato l'esame per OSCE

Era aprile dell’anno scorso e fallivo il primo tentativo per prendere la certificazione OSCE.

Generare una chiave RSA che funzioni con Nexpose

Per il mio vulnerability management di solito mi faccio aiutare da Nexpose. Lo uso ormai da quasi una decina d’anni, ha una bella interfaccia API, integrazione con Metasploit e, anche se la UI non è questo granché, fa decisamente il suo.

Hey, sono io: Paolo! (e non sono un junior)

La foto in copertina è di Michal Bar Haim ed è disponibile su Unsplash

La cyber ai tempi del SARS-CoV-2

Già, l’Italia da qualche settimana è in quarantena a causa del virus SARS-CoV-2 che sta modificando radicalmente le nostre abitudini. Compresa quella, per alcune realtà con mentalità più radicate in epoche lontane, di recarsi a picchiottare sui tasti di una tastiera per 8 ore al giorno.

Getting root: symfonos: 5

Riprendono gli studi per OSCE e riparte anche la serie getting-root con symfonos: 5, una macchina pubblicata il mese scorso sul portale VulnHub.

Dentro al Microsoft Patching Tuesday: Gennaio 2020

Eccoci qui, l’anno nuovo è appena iniziato e siamo chiamati ad analizzare il primo bollettino Microsoft rilasciato il 14 gennaio.

La code review è ancora sexy?

Viviamo in un mondo del lavoro dove lo skill shortage viene combattuto cercando malware analyst, threat hunter ed esperti in penetration test. Ma persone che si occupano anche di sicurezza applicativa ce ne sono ancora? La code review ha ancora fascino?

Buona fine e buon inizio

Tra poche ore il 2019 ci saluterà e con esso un lustro ed un decennio che hanno visto esplodere la moda della sicurezza informatica.

Dentro al Microsoft Patching Tuesday: Dicembre 2019

Come ogni mese, Microsoft ha rilasciato il bollettino con le patch di dicembre, ultimo bollettino per quest’anno.

Dentro al Microsoft Patching Tuesday: Ottobre 2019

Eccoci qui, circa una settimana fa Microsoft ha emanato il bollettino di sicurezza per Ottobre 2019.

Dentro al Microsoft Patching Tuesday: Settembre 2019

Una settimana fa è uscito il bollettino Microsoft di Settembre 2019 che riguarda il patching di security. Nelle release notes, possiamo vedere la lista dei CVE che sono stati corretti.

Come offuscare un semplice shellcode - parte 1

Una delle cose che mi è piaciuta di più, mentre preparavo l’esame per OSCE, esame che devo riprovare in questo inverno, è stata la parte di evasione dagli anti virus.

Sessione AMA il prossimo 6 settembre

Settembre è arrivato e parte con una piccola novità. Il prossimo 6 settembre sarò ospite di una sessione AMA (Ask Me Anything) con i ragazzi del canale Reddit ItalyInformatica.

Etica-mentre

La fine di agosto accompagna, fin dai tempi della scuola, verso un periodo carico di aspettative. Settembre è un nuovo inizio, un po’ come gennaio, appena dopo le feste di Natale.

Basic Insicuri: Creare uno template per i vostri exploit in GNOME

Sono pigro e se mi segui da un po’ dovresti saperlo. Non amo ripetere sempre le stesse cose, la ridondanza, amo invece l’efficienza e l’ordine.

Diamo un'occhiata a msf-egghunter

Lo scorso febbraio, su The Armored Code ho scritto un post che parlava di msf-egghunter, lo strumento distribuito insieme a Metasploit per scrivere un egg hunter.

Patch ordinario e patch straordinario

Patching, patching, patching: lo stiamo facendo tutti forse un po’ male se non ci stiamo dotando di un processo strutturato.

Quest'estate studiamo come si fa reverse di applicazioni Win32

L’estate per me è tempo di relax, di mare, di granite al limone e di studio.

Se produci software, il problema delle licenze terze è anche tuo

Trovo il sistema di licensing di Oracle complesso. Accanto ai suoi RDBMS, Oracle ha messo mano da poco anche al licensing di Oracle che ora diventa a pagamento per uso commerciale.

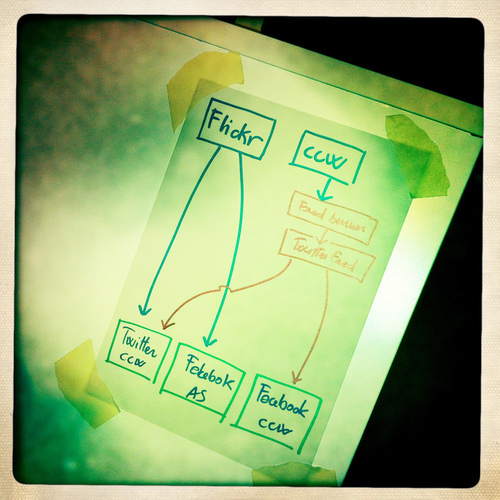

Crea le tue API di telemetria con Ruby e Sinatra

Quando ho iniziato a riscrivere la versione 2.0 di dawnscanner, ho pensato di introdurre un meccanismo che mi consentisse di mandare dei dati telemetrici sull’utilizzo del tool.

Cosa ho imparato costruendo processi di patch management

Una delle cose che come Security Manager, sono stato chiamato a fare nel corso degli anni e nelle varie realtà dove ho operato, è stato quello di costruire un processo di patch management.

Getting root: unknowndevice64: 1

nknowndevice64 è una macchina boot2root che su VulnHub viene descritta come di media difficoltà, forse per la parte che riguarda l’analisi steganografica di un’immagine.

Ecco come scegliere una password robusta

Oggi stavo scegliendo una playlist per il lavoro ed arrivo ad un video dal titolo molto bold: Come creare una password robusta.

L'awareness fatto finora ha fallito

Ho amici che mi prendono in giro per il mio feed LinkedIN e per la quantità di fuffa che molti contatti, soprattutto italiani, producono alla ricerca di opportunità ci business quasi sempre legate al, rullo di tamburi, GDPR.

L'alba di un nuovo giorno

A volte cerchi un posto dove stare solo tra i solchi di bit. A volte quel posto lo hai creato tu qualche anno prima ma ne ignoravi l’esistenza.

Shellerate: un framework per generare shellcode

L’anno scorso, in preparazione al corso Cracking the Perimeter, avevo seguito il corso x86 Assembly Language and Shellcoding on Linux. Questo mi permise di rinfrescare la programmazione in assembler per x86 e di imparare un po’ di python.

Alcune lezioni dal primo tentativo fallito per l'OSCE

Nell’agosto di due anni fa scrivevo un post dopo il fallimento nel primo tentativo di certificazione per OSCP.

Nuove strade e Buon Natale

E così anche il Natale 2018 è arrivato. In questi mesi dove la mia presenza sul blog è stata nulla, se non per il lancio della newsletter settimanale Insicurezze Collaterali, sono successe molte cose interessanti.

Hack-back: machismo o necessità?

Sono periodi un po’ pieni. Ho appena terminato la Securtytube Linux Assembly Expert e sto per iniziare una nuova avventura professionale. Nel mentre, ho partecipato a qualche discussione su LinkedIN; tema: hack-back.

Come fare un vulnerability assessment con nmap: parte due

Tre anni fa scrivevo di come nmap potesse essere utilizzato come strumento di vulnerability assessment utilizzando il plugin vulscan.

Getting root: Brainpan 1

Brainpan 1 è stata la macchina più divertente che ho risolto questo inverno, mentre mi preparavo per l’esame per l’OSCP.

IOLI Crackme 0x00

Smaltita la sbornia della certificazione e ricevuto il tanto agoniato “pezzo di carta”, è tempo di pensare al prossimo passo. Il prossimo passo si chiama OSCE, è ancora più tosta ed è incentrata sulla scrittura di exploit.

Alcune lezioni dopo il secondo tentativo, riuscito, di certificarmi OSCP

Sono passati poco più di quattro mesi da questo post e molte cose sono cambiate e moltissime altre stanno per cambiare.

Getting Root: Railsgoat

Settimana scorsa ho tenuto un talk all’Università di Parma, presso la facoltà di ingegneria, dal titolo “Vulnerability Assessment and safe coding in web applications”. Le slide le potete trovare qui.

L'illusione di un mercato che non c'è... ancora

A rotazione, la stampa generalista1 festeggia l’esplosione del mercato del lavoro italiano sui temi di cybersecurity. Cercate un po’ sui quotidiani nazionali online e saràtutto un brillare di opportunità. si escludano Carola, Rosita e poche altre eccezioni. ↩

Getting Root: Sedna

Dopo il terzo livello di Kioptrix ho alzato un attimo il tiro ed ho scaricato Sedna, una macchina preparata per il CTF di HackFest 2016.

Getting Root: Kioptrix livello 3

Siamo al terzo livello delle macchine della serie Kioptrix. Anche questa macchina non presenta difficoltà degne di nota e credo sarà l’ultima macchina semplice prima dell’OSCP.

Getting Root: Kioptrix livello 2

Il secondo livello di Kioptrix non presenta particolari difficoltà. Fa parte di quelle macchine che sto usando per ricostruire l’autostima in vista della prossima OSCP.

Getting Root: Kioptrix livello 1

Questa è la prima puntata di ‘Getting Root’, una serie di tutorial che mostrano come compromettere macchine preparate ad hoc, per testare la parte di sicurezza offensiva e prepararmi al secondo tentativo di OSCP.

Alcune lezioni dal primo tentativo fallito per l'OSCP

Sono passati alcuni mesi dall’ultimo post. E’ arrivato WannaCry, è arrivata Petya / NotPetya e i media generalisti hanno scoperto il malware e la sicurezza informatica.

Write-up non serio di una CTF domenicale

Si è conclusa da una manciata di ore la CTF, organizzata dai ragazzi di Hacktive Security. In palio per i primi 45 in classifica, un biglietto per il laboratorio del 7 Maggio di HackInBo.

Vulnerabilità collaterali

Una cosa che noto, parlando con sviluppatori e persone che fanno AOM sulle macchine, è la mancata percezione del software di terze parti, come un pericolo per la sicurezza della propria applicazione.

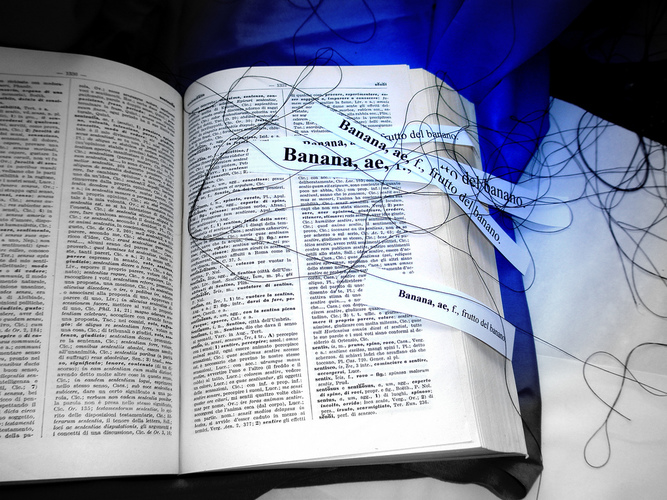

Entropia, password e passphrase

Password, croce e delizia dei meccanismi di autenticazione là fuori. Dalla robustezza di questo meccanismo, dipendete il primo bastione della sicurezza dei nostri sistemi. Ma quanto è sicura una password? Le password policy funzionano? Le password sono più o meno sicure rispetto alle passphrase?

Decifrare semplici Javascript malevoli

Compromettere un sito, può essere una cosa semplice. Compromettere un sito basato su WordPress può essere una cosa molto semplice.

Ha senso veramente fare un'analisi statica?

Ieri ho fatto una call con Luca Guidi. Lo scopo era supportare il suo framework MVC Hanami all’interno di Dawnscanner.

Erase and Rewind

Avevo promesso a Marco, un post tecnico. Marco collabora con me, anzi direi che ora è il mio braccio armato.

EyePiramid: il Grande Fratello è tra noi

Ieri è scoppiato il bubbone Eyepiramid, una storia di cyber spionaggio, che ha interessato buona parte della classe politica italiana.

Propositi e previsioni per la sicurezza applicativa nel 2017

Anche il 2017 è alle porte e, secondo la tradizione, facciamo un bilancio su questo anno ormai passato e giochiamo a fare qualche previsione sull’anno che verrà.

Offuschiamo il bytecode Java per divertimento: prima parte

Se non sapevate che il bytecode Java, quello che c’è nei vostri file .class è semplice da mettere in chiaro, bhé allora sapevatelo ora: è semplice da disassemblare.

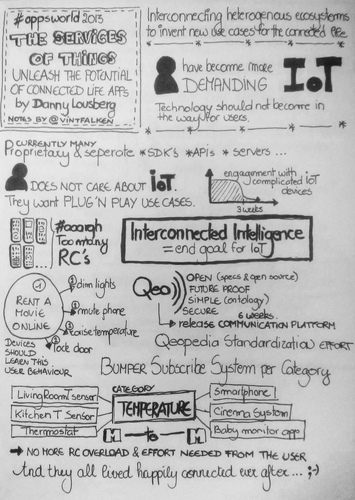

Racconti da codemotion

Venerdì, mentre vi ammazzavate di reload sulla pagina di Amazon per il black friday, ho fatto il mio ultimo talk, per il 2016, a Codemotion.

Questione di malloc()

Si è da poco spenta l’eco della Winter Edition 2016 di HackInBo. Lo si può semplicemente descrivere, come l’evento italiano più figo in campo ICT Security, o Cyber Security o Sicurezza Cibernetica, chiamatela come vi pare.

Un venerdì di passione fuori stagione

Lo scorso venerdì, una remote privilege escalation su tutti i kernel Linux dal 2007 in poi ed il più grande attacco DDoS della storia. Ma tre giorni dopo il Web è già risorto

dawnscanner: la code review per ruby può parlare italiano?

Eccola qui la mia intervista rilasciata al sito Helpnet Security su dawnscanner.

Lo skill shortage e l'olio di palma

Non so se ci avete fatto caso, ma durante la pubblicità il messaggio più importante, in queste ultime settimane, per i prodotti dolciari, non è più quanto sia buono il prodotto, ma il fatto che sia senza olio di palma.

Molto benissimo: il racconto del talk a ISACA Venice

Lo scorso 23 Settembre, il capitolo veneziano di ISACA ha organizzato un evento su sicurezza applicativa e Internet delle cose. Curioso che nello stesso periodo, centinaia di migliaia di device connessi abbiano lanciato il più grande DDoS fin qui registrato contro il popolare blog Krebs on Security.

Sono tutti open con il source degli altri

Quando parli di opensource, danno tutti fuori di matto. C’è gente che grida che quello è il futuro. I più dicono che il codice opensource è più sicuro. Moltissimi amano che il codice sia lì, a portata di tutti.

Tool di code review e minority report

Ricordo che eravamo in Algarve, per l’Owasp Summit del 2008. Ricordo che, parlando di Owasp Orizon, Dinis Cruz fece un’analogia tra l’output dei tool dei nostri arsenali e quello schermo tattile che Tom Cruise usa in Minority Report.

Affrontare il rientro

Estate 2016, archiviata. Dopo un tour di più di 5000 km, tra punta e tacco d’Italia, con un FAP intasato fino al midollo, una febbre e 0 sport, eccomi giunto al rientro. Torniamo a proteggere il codice un quarto di byte alla volta.

Le cose che uno sviluppatore deve sapere su penetration test e code review

Ormai i serial come CSI, NCIS o quelli nostrani sul RIS, sono entrati nell’immaginario collettivo. Fin dai tempi del tenente Colombo, sappiamo che la scena di un crimine può essere facilmente inquinata se qualcosa viene toccato o modificato. Una volta inquinata, la scena del crimine non è più in grado di permetterci di risalire alla dinamica degli accadimenti, non facilmente almeno.

3 cose che devi avere per partire con una application security pipeline

Non so se vi siete accorti che quella della sicurezza applicativa è una battaglia persa in partenza se continuiamo ad approcciarla come stiamo facendo negli ultimi anni.

Estate di cambiamenti, parte 1

Come avrete potuto notare, è stato un inizio d’estate in sordina per il blog. Sono stato preso nell’organizzare i miei talk per l’autunno e da un paio di progetti collaterali.

Le 3 cose più brutte che si trovano dopo anni di vulnerability assessment

Dopo anni di vulnerability assessment ci sono tanti di quegli aneddoti su risultati, su vulnerabilità che il vendor pensa siano feature, su thread di mail infiniti dove non si capisce neanche il perché di un core dump, che potrei farci un talk. E magari me la tengo buona per una delle prossime conferenze alle quali andrò in autunno.

Quando la spia è la tastiera del tuo smartphone: il caso Flash Keyboard

Quanti di noi, possessori di uno smartphone Android non rooted, investono il proprio tempo a leggere e capire le autorizzazioni che un’app ci richiede quando vuole essere installata?

32 Milioni di account twitter trafugati: ancora problemi con le credenziali

Sembra sia un periodo caldo per i sistemi di autenticazione là fuori. Nella giornata di martedì 7 Giugno, Twitter dal suo account per il supporto esce con questa dichiarazione.

Forum di bittorrent compromesso: credenziali in pericolo

Il ricercatore Troy Hunt ha rilanciato nel pomeriggio di oggi, la notizia che il forum di BitTorrent è stato compromesso e numerose credenziali di utenti sono state trafugate e sono da considerarsi compromesse.

Aprile ed i suoi attacchi di bile

Capita una piccola pausa di riflessione. Aprile è stato un mese strano. Fisicamente ho dovuto recuperare da un infortunio in allenamento ed assieme alla forma fisica se n’è andata anche un bel po’ di energia.

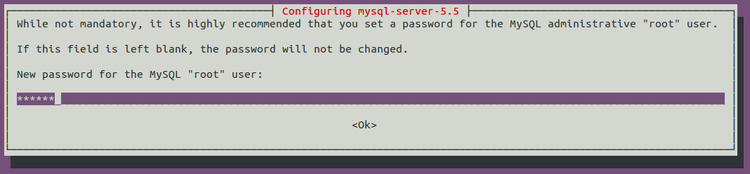

Come fare un database audit con nmap

Ne avevo già parlato lo scorso Luglio: nmap è uno strumento eccezionale e può essere utile anche in un Vulnerability Assessment. Oggi ho scoperto che, nel caso di MySQL è un potente strumento per l’auditing di un DB.

2 anni son passati

2 anni fa nasceva il progetto Codice Insicuro. Partivamo sull’onda della vulnerabilità heartbleed e da lì abbiamo collezionato 97 post, poco meno di un post a settimana.

La sicurezza applicativa è veramente un facilitatore di flussi?

La domanda non è banale. La sicurezza applicativa, per come è fatta spesso, serve? La risposta a questa domanda, volutamente provocatoria, non è banale. Ammetto di averci pensato su un sacco, durante lo sviluppo della mia personale APPSEC Pipeline sul lavoro. Dopo un paio d’anni di riflessione, complice la lettura di questo post, non posso che rispondere dicendo:

Qual è il linguaggio giusto per i penetration test: la risposta definitiva

Ogni tanto succede che arrivi il newbie con l’idea che sia lo strumento a garantirti l’efficacia nell’arte del penetration test.

I chicchi di programmazione sicura e restyle futuro

Sono passati quasi due anni dal primo post in piena emergenza HeartBleed ed è tempo di cambiare qualcosa.

Lettera aperta a Quintarelli su SPID e Security

Tra poco, il 15 Marzo, entrerà in produzione lo SPID. Lo SPID nasce con l’obiettivo di fornire un sistema di autenticazione unico per il cittadino, nei confronti dei siti della pubblica amministrazione. Già lo scorso luglio ne parlammo quando, nelle FAQ, veniva consigliato l’uso di SSLv3 e TLS1.0 come requisito minimo per proteggere il canale trasmissivo tra Asserting party e le Relying party.

Linux Mint, la ISO intorno al buco

Nella giornata di ieri, sul blog della distribuzione Linux Mint, viene annunciato che a seguito di un’intrusione subita nella stessa giornata del 21 Febbraio, è stato possibile per l’attaccante modificare la ISO della versione 17.3 della distribuzione, inserendo una backdoor al suo interno.

Apple, gli hacker, l'FBI e l'insana cultura del complotto

Diciamoci la verità. Nel nostro immaginario, ci affascina l’idea di essere dentro un film di achers, dove veniamo spiati e dove siamo pedine inconsapevoli di qualche cospirazione internazionale.

Come ti infetto attraverso il browser

Metti un venerdì sera in un pub. Si parla un po’ anche di ICT, del mercato, delle disillusioni e delle nuove tendenze in fatto di attacchi informatici.

Mac OS X sotto il cofano: il system integrity protection

Alzi la mano chi pensa ad un avanzato meccanismo di protezione per Mac OS X se io ora vi dicessi “SIP”.

Alla ricerca dell'ESAPI perduta

Due cose mi accomunano allo sviluppatore Java. La prima è l’amore per il caffè. I Javisti amano così tanto la sacra bevanda dal chicco marrone, da avergli dedicato anche il magic type dei file .class1. I file .class, contenenti il bytecode che sarà interpretato dalla JVM, ha ↩

Mac OS X è davvero uno UNIX di serie B?

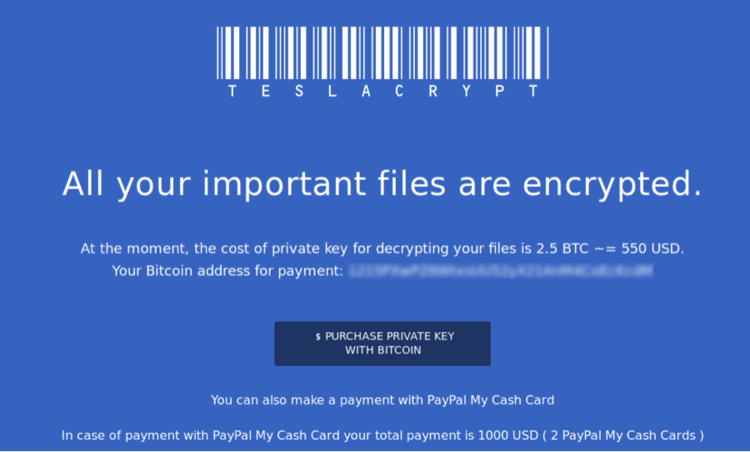

Tutto è nato un paio di settimane fa, all’inizio dell’ondata di Ransomware che ha colpito l’Italia. Arriva la mail, o si naviga in un sito compromesso, il vettore d’attacco viene scaricato sulla postazione di lavoro, l’utente1 clicca sopra e si cifra il disco (o in alternativa mettete voi qualche cosa brutta, che un malware può fare: installare un keylogger, trasformare la postazione in uno zombie all’interno di una botnet, …). è sempre utile ricordare che la sicurezza di un sistema informatico è ↩

Una nuova ondata di ransomware

Hai sul tuo laptop le foto del bimbo, sereno, mentre ti sorride alla festa dell’asilo. In una cartella, nascosta, hai il frutto di altro genere di navigazioni. Sorridono sempre, hanno la maggiore età1 e guardano in camera con aria birichina mentre aspettano l’idraulico. il porno lo abbiamo guardato tutti. Ci limitiamo al porno che non ↩

Credenziali amministrative in tempo di crisi

Sto avendo seri problemi con Nexpose. Dato un host X, succede sia per Windows che per Linux, randomicamente, effettuando una scansione autenticata ho un fingerprint errato del sistema operativo, e di conseguenza risultati completamente sballati per il mio vulnerability assessment.

Tra conflitti di interesse e 007: addio meritocrazia

Disclaimer: questo post è polemico. O meglio, è intriso di un mix di polemica, disillusione, rant.

Non abbiate paura

Non chiamiamola ignoranza, per carità. La gente appena le dai dell’ignorante ti salta alla gola, ignorando appunto, il significato della parola a loro appena rivolta.

Ladri di biciclette: HTTPS bicycle attack

Ci hanno insegnato, i saggi della sicurezza applicativa, che la cifratura avrebbe garantito, tra l’altro, la riservatezza del dato in transito.

Propositi e previsioni per la sicurezza applicativa nel 2016

Manca poco ormai alla fine del 2015 e, come l’anno scorso, è arrivato il momento di fare qualche bilancio sull’anno passato e qualche previsione su quello che verrà.

Di pipeline, processi ed automazione

In questo mese, sono stato preso da dawnscanner che ha raggiunto la versione 1.5.1 con un bel numero di innovazioni e dalle ultime cose da fare prima delle meritate feste natalizie.

Quando l'opale non è più trasparente

Proprio mentre impazzano le croniche polemiche sui presepi a scuola1, ieri sul repository github di opal è apparsa questa issue. Elia Schito è un ottimo sviluppatore ed è anche una persona molto religiosa. Ora, io lo conosco poco, e non vorrei essere frainteso… intendo molto religiosa perché apertamente lo scrive sulle sue bio, nel suo lavoro di ogni giorno su Opal o nella community italiana di Ruby è solamente un senor professionista. sui presepi a scuola, la polemica è sterile e denota un’ignoranza ↩

Il tuo .git su Internet? No, no, no!

E’ venerdì. Un sole pallido scalda una giornata di Novembre. Tu stai pensando a quel codice di cui devi fare refactoring e di come limare di qualche secondo i tempi di esecuzione delle ricerche nel backend.

Digital Spamionship

Dei Digital Champions ho un’opinione molto netta riassunto in questo post dove si parlava dei due presunti Anon, membri dell’associazione Digital Champions che fa capo alla figura istituzionale del Digital Champions. Ci avete capito qualcosa voi di questo giro? No, neanche io e non sono il solo.

Esplua': riflessioni sul Check Point security tour 2015

Oggi, sono stato alla prima tappa del Check Point security tour 2015, un evento organizzato da Check Point per parlare di prodotti, vision, casi di studio.

La lentezza di una barra 16

Sul lavoro ho l’esigenza di mappare grosse reti, per scoprire quello che c’è dentro. I software di asset inventory sono un’opzione, richiedono però un agent a bordo e, se per qualsiasi motivo, l’agent non c’è ho un problema di copertura del mio inventario.

Piovono scimmiette

Era il Maggio 2014 e scrivevo questo post sui pessimi annunci di lavoro che si trovano nel dorato mondo delle Startup innovative che, ricordiamolo che fa bene, spesso non sono altro che web agency che fanno siti web per auto sostenere un progetto imprenditoriale, che purtoppo stenta a decollare. Ci sono alcune startup di successo anche qui da noi, ma non è questo il topic di oggi.

Le web agency sono il nuovo cavallo di troia?

Sorry to be so dramatic, direbbe il buon Steve ma la realtà è che quando diamo in outsourcing dei nostri dati o del nostro software da sviluppare, abbassiamo il nostro livello di sicurezza; mettiamo un bel link debole nella nostra catena. Link che aspetta solo di essere spezzato.

Cerchiamo un host in Nexpose con Ruby

Nexpose è un prodotto commerciale per il vulnerability management, sviluppato da Rapid7, gli stessi dietro a Metasploit tanto per intenderci.

L'hacking è etico? E riempire l'ICT di fuffa?

Sono le settimane dell’inserimento a scuola. Questo ha tolto un po’ di energie e, come prima conseguenza, ho scritto un po’ meno. Ieri il mio Facebook è stato interessato da una domanda amletica che ha movimentato un po’ il pomeriggio: ma l’hacking può essere etico?

Mr.Robot

Ho appena finito di vedere la decima ed ultima puntata di Mr.Robot, la serie TV su hacking e società di cui tutti al di là dell’oceano stanno parlando, per ora infatti è stata trasmessa solo in America. Come l’abbia guardata, è un dettaglio trascurabile, non siamo tutti un po’ americani?

Game, set e partita

Ci sono giornate che volano vie pigre, tra un assessment da organizzare ed un report da validare. Ci sono invece giornate dove accade qualcosa, dove succede quel paio di eventi che ti portano a dire a tua moglie “amore, vado in enoteca a prendere una bottiglia per festeggiare che non c’è un cazzo da festeggiare.”.

Your web application seen from the hell's kitchen

Quando ho risposto al call for paper per il RubyDay ho voluto che il mio intervento avesse un titolo interessante. “Almeno il titolo”, mi sono detto.

Bicchieri di acqua e menta

E’ passato ferragosto e da poco si sono spenti gli echi dei falò sulla spiaggia. Fiochi risuonano gli accordi di qualche canzone di Battisti e mentre le ultime cyber coppiette si baciano sulla spiaggia, facciamo un’altra carrellata di post interessanti che mi è capitato di scrivere in questa prima metà dell’anno.

Domenica d'Agosto, che caldo fa

Caldo, mare, estate. Montagna, relax, estate. Comunque voi la vediate, questo è il periodo dell’anno dove possiamo staccare un po’ la spina. Agosto è il momento dell’anno dove si tirano i bilanci dei primi mesi e si ricaricano le batterie per i lunghi mesi invernali.

SPID: con SSL3 e TLS1.0 saremo tutti securizzati

Con fanfare, l’AGID, l’Agenzia per l’Italia Digitale, ha annunciato la partenza del progetto SPID, il Sistema Pubblico per la gestione dell’Identità Digitale.

bettercap: rimettiamo al centro l'attaccante

Sarà per la nostra vena diplomatica, sarà perché abbiamo una buona dialettica ma all’italiano piace essere in mezzo alle discussioni.

Come fare un vulnerability Assessment con nmap

Diciamolo subito, se il nostro scopo è quello di implementare un processo di Vulnerability Management e ci serve tenere sotto scansione centinaia o migliaia di server organizzati per produzione, test e sviluppo, allora quello che ci serve è un tool di vulnerability assessment più potente.

La mia formazione: 3-4-3 o 4-3-1-2

Può sembrare autocelebrativo e, avendo una ego decisamente importante, potrebbe anche esserlo, però alla seconda email dove mi viene chiesto quale sia stato il mio percorso formativo mi sono detto che, forse, poteva essere utile scrivere cos’ho fatto per arrivare qui.

Asphyxia #1: ma RCS installa immagini pedopornografiche?

L’attacco ad Hacking Team ha lasciato tanti strascichi ed ha aperto tante domande soprattutto tra i non addetti ai lavori.

L'attacco ad hacking team e la scena forcaiola italiana

Settimana scorsa, a quest’ora, stavo preparando i bimbi per il mare. Giusto il tempo di una sbirciata sui social e la notizia del leak del secolo si stava già diffondendo.

HackingTeam e la storia del figlio del calzolaio

Lunedì mattina è scoppiata la bomba. Hanno bucato Hacking Team, la società milanese famosa in tutto il mondo per aver creato una serie di software per l’intercettazione di attività telematiche da remoto, o come direbbero i pennivendoli cyber spioni.

Se tolleri questo il tuo sito potrebbe essere il prossimo

Tutto dipende da quello che sappiamo e dalla nostra sensibilità. Difficilmente usciremmo di casa la mattina lasciando porta e finestre spalancate; abbiamo capito che esistono i ladri che possono venire a farci visita.

Rubygems vulnerabile a DNS Hijack

Quattro giorni fa è passata nella mailing list ruby-security-ann la segnalazione di una vulnerabilità corretta in rubygems più di un mese fa.

Lo hai bucato perché è un server di test

Sito pubblicitario. Gli utenti riempiono la form, lasciano i loro dati, partecipano ad una riffa ed intanto entrano nelle meccaniche di ingaggio pubblicitario. Dobbiamo testare quel sito, lo buchiamo e carichiamo sopra una web shell.

Premetto, io non sono uno sviluppatore

Non so quante volte in 12 anni di lavoro ho sentito questa frase. Premetto, io non sono uno sviluppatore. L’ho sentita dire nei contesti più disparati: alla consegna di una code review, durante progetti opensource, durante sessioni di awareness, durante talk di sedicenti influencer.

LastPass security breach e le tue password nel cloud

2014, Lifehacker pubblica un post profetico: Is LastPass Secure? What Happens if It Gets Hacked?. Nell’articolo si cerca di smorzare un po’ l’allarmismo e di buttarla in caciare. LastPass ha subito un attacco nel 2011, ma lo ha notificato subito. Certo i dati erano andati, però ci ha avvisati. L’articolo dice che bisogna sempre abilitare la two factor authentication per accedere al proprio vault e secondo me il numero di persone che hanno abilitato la doppia autenticazione è in % simile a quelli che leggono l’informativa sulla #cookielaw.

La sicurezza ora è Cyber

Stefano Mele insieme ad altri protoganisti dello scenario ICT Security italiano hanno lanciato il Cyber Parco. Questo Cyber Parco, vuole essere un hub per l’area EMEA che permetta la costruzione di un polo di eccellenza nel campo ICT Security. Gli obiettivi, molto interessanti: favorire startup che si occupano di security, creare occupazione, creare opportunità in un mercato, quello della sichiuriti, che purtroppo in Italia è tanto bistrattato quanto frammentato.

Usare Apple è veramente contrario all'etica?

Stavo commentando il post di un amico che presentava a tutti il suo nuovissimo MacBook 12 pollici. In uno dei commenti ci si chiedeva più o meno se fosse etico che ai raduni hacker (???) ci potessero essere così tante macchine made in Cupertino.

Dal file APK al codice sorgente in poche semplici mosse

Google dà molta importanza alla sicurezza di Android. Una vulnerabilità nel sistema operativo che ormai fa girare qualche milione di dispositivi mobile in giro per il mondo si può facilmente tradurre in un grosso danno di immagine.

Storie di Anonimi, Campioni e password in chiaro

Nei giorni scorsi, la parte italiana di Anonymous ha fatto parlare di sè per due scorribande, rispettivamente al Ministero della Difesa e ad uno dei siti dell’Expo 2015.

Automattic compra Woocommerce e WordPress diventa adulto

Quella arrivata ieri è una di quelle acquisizioni che ti fanno dire “wow”. Automattic, la società che ha creato WordPress, ha appena acquisito Woocommerce. La notizia direttamente dal blog di Matt Mullenweg, il papà di WordPress e CEO di Automattic.

I pirati della sicurezza applicativa

Alzi la mano chi, a cavallo degli anni 80, non ha sognato almeno una volta di essere al timone dell’Arcadia, la nave di Capitan Harlock.

Chi li paga poi i danni?

Nelle grandi società, in campo IT siamo indietro almeno di una decade (in media). Poi ci sono soggetti che per la loro forma mentis sono ancora fermi ancora a come si progettava il software negli anni 60. Potessero perforare una scheda sarebbe il massimo, darebbe un senso alle loro giornate frustrate passate in un mondo in continua evoluzione che li ha visti, forse per disillusione e disincanto, fermi ormai al palo.

Costruiamo un sistema di autenticazione con Sinatra e Warden - Parte 3

Nella prima puntata di questa mini serie abbiamo visto tutta la business logic per autenticare i nostri utenti, censiti su un LDAP. Nella seconda puntata abbiamo visto all’opera Warden ed abbiamo constatato quanto sia semplice farne il setup di fatto realizzando un solido sistema di autenticazione con veramente poche linee di codice.

WordPress 4.2 rilasciato e vulnerabile a stored XSS

L’ultima versione stabile di WordPress, la 4.2 è disponibile da pochi giorni ed è già vulnerabile ad un cross site scripting di tipo stored.

Grazie Internet of Things

L’essere umano è pragmatico, un po’ come San Tommaso. Per credere alle favole che gli raccontiamo durante gli awareness deve essere colpito sul vivo, deve vedere che un attacco informatico ha ripercussioni sulla vita reale.

Costruiamo un sistema di autenticazione con Sinatra e Warden. Parte 2

Nella scorsa puntata abbiamo analizzato il modello User di una semplice applicazione basata su Sinatra e Warden per realizzare un frontend di autenticazione basato su Active Directory o comunque su un server LDAP.

MS15-034: IIS denial of service con una sola richiesta HTTP

L’altro ieri era il martedì delle patch di security in Microsoft e come ogni mese sono usciti bollettini di sicurezza che vanno dal catastrofico al moderatamente grave.

Costruiamo un sistema di autenticazione con Sinatra e Warden. Parte 1

Facendo penetration test applicativi da un po’ di anni ormai, sono abituato a vedere le peggiori cose davanti alla maschera di login.

Spiega la sicurezza informatica al marketing

Negli anni mi è capitato spesso di dover spiegare il mio lavoro a persone completamente a digiuno di nozioni di sicurezza informatica. In breve, le persone generalmente non vogliono affrontare argomenti che non conoscono. Li fa sentire vulnerabili, credo. Fa cadere le loro piccole certezze, di essere i super guru che conoscono tutto di tutto, e quindi si possono permettere di legiferare anche sulle tempistiche IT… tanto quanto vuoi che ci si impieghi a fare un sito, mio nipote a 15 anni ne ha uno bellissimo.

Esercizio di code review in PHP: un semplice blogging engine

Qualche giorno fa, mi hanno sottoposto il codice di un sistema di blogging volutamente scritto in maniera non sicura. Al suo interno ci sono alcune vulnerabilità che avrei dovuto trovare e per le quali scrivere un minimo di reportistica.

Cos'è un penetration test applicativo web?

Questo post non è rivolto a chi è nel campo della sicurezza applicativa. Magari se sei un pre sales dacci comunque una lettura, se ne sentono troppe di bestiate in giro.

Testiamo in automatico le password dei nostri utenti

Facendo penetration test da un po’ di tempo, una delle cose che ho notato più frequentemente è che le persone sottovalutano molto la necessità di avere una password robusta. Questo è ancora più divertente quando, durante le sessioni di awareness, la gente ti guarda quasi sfottendo e ti dice “sì, ma tanto per arrivare a quella vulnerabilità devi essere dall’interno dell’azienda, come fai da fuori?”

I tool di code review: croce o delizia?

Esiste un teorema fondamentale nell’informatica teorica che dice che una funzione polinomiale non può stabilire la correttezza di un’altra funzione polinomiale. Lo so, l’enunciazione è poco accademica e molto ortodossa, il concetto però è fondamentale e smonta i claim sensazionalistici dei vendor di tool di code review, dawnscanner compreso.

Wordstress: penetration testing whitebox per wordpress

Se avete mai usato un tool automatico per fare un penetration test di un vostro blog basato su wordpress sapete di cosa sto parlando: avere risultati attendibili e non zeppi di falsi positivi è un panico.

Io sono molto preoccupato. Owasp Italia ha bisogno di te.

Ormai una decina di giorni fa ho scritto una email sulla mailing list di Owasp Italia. Iniziavo la email dicendomi molto preoccupato ed in effetti una decina, ormai, di giorni fa, preoccupato lo ero veramente.

CVE-2015-1383: XSS nel plugin wordpress Geo Mashup e code review metropolitane

Sonnecchioso pomeriggio di metà dicembre. Jacopo mi manda un DM su twitter dove mi parla di un sito famoso, già oggetto di critiche e perplessità da un po’ di persone in rete.

Come la vuole la disclosure? Full o Responsible?

Un vecchio adagio dice che la mia libertà finisce dove inizia la libertà dell’altro.

Propositi e previsioni per la sicurezza applicativa nel 2015

Oggi è il 29 Dicembre e mancano due giorni alla fine dell’anno. E’ il classico momento dove ci si ferma e si fa il punto di dove si è arrivati, come si è arrivati e dove andremo l’anno prossimo.

Quanto costa un pentest?

Chi di voi non si è mai sentito rivolgere questa domanda, dopo aver descritto il perché serve testare un sito alla ricerca di issue di security?

Netcrash: tensione ai contorni della nuvola

Disclosure. Il link amazon ad ogni libro che viene recensito qui su codiceinsicuro ha un codice amazon che mi riconosce, se decidete di comprare il libro dopo aver cliccato sul link con questo codice, una piccola percentuale.

Paga i tuoi debiti. Storie di malware del giovedì

Oggi, prima del caffé mi arriva una email. Oggetto: Il pagamento del debito no42456.

Shellshock, quando il codice è sotto nafta

Un paio di settimane fa eravamo nel pieno del bubbone #shellshock, tutti ad applicare patch, tutti con il fiato sul collo del proprio capo da una parte ed un occhio ai bollettini CVE che sembravano non finire mai dall’altra.

Poodle: scacco ad ssl 3.0

Niente, sembra che io non riesca proprio a scrivere l’ultimo post che parla di #shellshock e del codice della bash che giace nei repository a testimoniare come si scriveva software negli anni settanta.

La #billOfRights itaGLiana. Servirà una legge anche per dire che il cielo è blu?

Ieri leggo un tweet del digital champion italiano(così è stata definita, con tanto di incarico ufficiale, la persona che si deve far carico di evangelizzare l’Italia sulle nuove tecnologie1. Si parla della carta dei diritti di Internet. sì, solo noi consideriamo il web una nuova tecnologia. Che il protocollo ↩

Shellshock, automatizziamo il test

Qualche giorno fa abbiamo parlato di shellshock, dei danni che può fare e di come può propagarsi.

Shellshock capitolo 1. La prova pratica che le code review servono

Se non sapete cosa sia la vulnerabilità shellshock, allora siete rimasti scollegati dalla rete negli ultimi 4, 5 giorni. In alternativa non vi occupate né di software, né di Information Technology in generale, il che in alcune circostanze è un bene.

I cross site scripting. Non sono tornati, sono sempre stati qui

Qualche giorno fa ero alla stazione di Roma Tiburtina in attesa del treno che avrebbe chiuso una due giorni di security awareness. Tra le altre cose ho parlato anche di cross site scripting, spiegando come sia una vulnerabilità ormai in giro da un bel po’ di tempo.

L'ASAP parte da solide fondamenta ed una lucente armatura

Abbiamo già visto che prolifera come la gramigna una cultura, quella dell’ASAP, che ci vuole portare a buttare online secchi casuali di 1 e 0 in nome della celerità con cui si va sul mercato, a scapito della sicurezza e della robstezza del prodotto finale.

La sicurezza applicativa è il nuovo off-topic?

Il mondo delle conferenze dedicate allo sviluppo software, qui in Italia1 è piccolo ed auto referenziale. Io ho seguito, quest’anno un po’ defilato, l’organizzazione del Ruby Day e trovare ad esempio degli sponsor è come trovare il casello di Melegnano vuoto a fine agosto, un’impresa. Parlare del ticket di ingresso? Eresia, le conferenze devono essere gratis perché l’italiano non vuole pagare. E poi c’è la crisi. già ti vedo caro lettore, mentre pensi _ecco un altro post contro ↩

L'estate sta finendo e un anno inizierà

Oggi si ricomincia. Dopo aver ricaricato un po’ le batterie tra bimbi e parchi giochi, siamo a settembre che da quando un bimbo ha 6 anni è sinonimo di si torna al lavoro.

SSDLC, alla ricerca del processo perduto

Scrivere software è un’arte. Su questo non ci sono dubbi. Il software di qualità è come un quadro d’autore1, può essere bello da vedere, può essere difficile da capire o può essere una guernica, confuso ed a tratti pittoresco. per il purista; anche il sottoscritto sa che l’arte sia musicale che ↩

La non cultura dell'ASAP

Esiste un adagio, figlio della disorganizzazione e della mancata pianificazione.

Codiceinsicuro su bloglovin

Bloglovin, è una directory di blog dove puoi trovare un sacco di cose. Per aumentare un po’ di traction ho deciso di iscrivere CodiceInsicuro anche qui. Quindi, da oggi puoi seguire Codice Insicuro anche su Bloglovin.

La sicurezza invisibile: abusing jsonp e la risposta della community rails

Michele Spagnuolo, non lo scopro certo io, è uno che di application security ne sa tanto. Neanche una settimana fa se ne esce con questo post che mette a nudo un problema di design di JSONP e del suo meccanismo di callback.

Difendiamo i nostri utenti con i secure headers

In un mondo ideale, e per fortuna questo pazzo universo sembra molto lontano dall’esserlo, due cose succederebbero oggi:

Come salvare la password dei propri utenti e vivere sereni un data breach

Ok, nessuno vive serenamente un data breach però ci sono accorgimenti che possono mitigare parzialmente un’intrusione nel nostro backend.

Date una linea guida al ragazzo

Una cosa che possiamo dare per scontata, parlando di sviluppatori, è la seguente:

Automatizzare, automatizzare e automatizzare. Quando non puoi fare tutto tu

E’ almeno un annetto che il mio capo mi chiede se è possibile automatizzare alcuni test. A lui si è aggiunto il mio team mate da un po’. Di solito quando si tratta di cambiamenti così radicali, lascio che l’esigenza di ripresenti da sola un po’ di volte per capire quanto è critica, prima di buttarmi a capofitto nell’implementarla.

Come usare questo blog

E’ passato un mese e mezzo dal primo post su heartbleed ed arrivati ad una decina di post, l’ultimo dei quali, sulle startup ha riscosso parecchio successo in termini di visite e commenti1, è ora di stendere un piano di pubblicazione che dia un senso a questo post. speriamo anche i post più in topic arrivino agli stessi risultati. ↩

Se paghi noccioline attirerai scimmie: storie job posting nell'era delle startup

Questo post nasce da un mio pensiero pubblicato su Facebook a proposito della qualità dei job posting nell’era delle startup innovative, o comunque in un mercato, come quello Italiano, dove stiamo giustificando con la crisi, il non adeguato compenso offerto a chi fa un lavoro tecnico (tranne a quegli degli elettrodomestici).

Ricordami perché lo faccio: non è un lavoro per tutti

Nel dialetto milanese, che ormai purtroppo in pochi conoscono e ancor meno usano1, c’è un modo di dire che riassume bene il post che sto scrivendo oggi che, a ridosso del weekend, non può essere altro che un post di meditazione da leggersi, rigorosamente, questa sera con un buon bicchiere di vino o di grappa o di passito2. non me ne vogliano i fratelli e le sorelle italiane che parlano altri dialetti. E’ off topic qui, ma io credo con forza che il dialetto del luogo debba essere insegnato in ogni comune per farci comprendere bene le nostre radici. La...

Creiamo una stringa di caratteri casuali con Owasp ESAPI e Java

Spesso si ha l’esigenza di creare una stringa di caratteri alfanumerici che sia casuale. Ad esempio possiamo usarla come password temporanea, come salt per offuscare una password, come chiave, …

Recuperare informazioni via SNMP (con ruby)

Se come sysadmin ti stai domandando chi mai potrà essere interessato a recuperare informazioni su un host per un attacco successivo, allora ti manca una profonda dose di awareness. Secondo Gartner, ma il dato che ricordo è vecchiotto di un 6 - 7 anni, più dell’80% delle intrusioni informatiche avviene dall’interno dell’infrastruttura aziendale.

L'ItaGLia è sicura. Posso già chiudere il blog

Quella nel titolo, è pura ironia, l’Italia informaticamente parlando non ha vinto il palmares della security e no, il neonato codiceinsicuro non chiude.

L'upgrade di Mavericks e il format bug di Safari

Quello che non conosci potrebbe ucciderti

Scopriamo insieme la superficie d'attacco

Un software engineer non ha bisogno di troppi rimandi alle cose basilari di application security. Parlando con alcuni sistemisti di heartbleed, è spuntato qualche sviluppatore in grado di indirizzare subito il problema evidenziando come fosse necessario revocare anche tutti i certificati dei server vulnerabili.

Heartbleed - parte 2: chiacchierata da pub ma tecnica questa volta

Come promesso, questo post va un po’ più nel dettaglio tecnico del bug heartbleed introdotto in OpenSSL da un errore di programmazione nel Dicembre 2011 e corretto nella versione 1.0.1g di OpenSSL che ovviamente dovete installare.

Heartbleed - parte 1: la chiacchiera da pub

Per il primo post di codiceinsicuro invece del classico e tranquillo “Hello world!” dove si scrivono tanti buoni propositi, eccomi dentro il vortice dell’heartbleed bug.