Apple, gli hacker, l'FBI e l'insana cultura del complotto

Diciamoci la verità. Nel nostro immaginario, ci affascina l’idea di essere dentro un film di achers, dove veniamo spiati e dove siamo pedine inconsapevoli di qualche cospirazione internazionale.

Intendiamoci, magari è effettivamente così. Magari le nostre fantasie più segrete sono accontentate a nostra insaputa. Magari un nuovo, dio mi perdoni, captatore informatico1, sta intercettando i miei keystroke proprio mentre sto scrivendo questo post.

O magari semplicemente, no. Magari semplicemente, non esiste alcuna backdoor magica che mi permette di entrare ovunque e spiare la casalinga di Voghera per scoprire che se la intende con il macellaio della piazza mentre il marito è al lavoro.

Il caso è, chiaramente, quello dei giganti del’IT, Google ed Apple, contro l’FBI nel caso dell’attentatore di San Bernardino.

I fatti

Lo scorso anno, a [San Bernardino], in Florida, un terrorista con la sua compagna, abusando di una religione che ha più legami con quella cattolica di quanto gli stessi papaboys sappiano, compie una strage.

Perché? Perché Dio, quando ha inventato il libero arbitrio, ha lasciato questi bug? Non lo so. Se mi occupassi di filosofia o teologia, mi sarei già sparato un colpo in testa. Ognuno la pensi come vuole.

Se una persona non vede quanto è bella la vita, nelle piccole cose che lo circonda, allora è un poverino e non sarà la religione la risposta alle sue domande.

In breve, pochi giorni fa, un giudice federale degli Stati Uniti d’America, ordina ad Apple di aiutare l’FBi nella sua richiesta di poter accedere ai dati contenuti nell’iPhone 5C degli attentatori.

Apple, in un’accorata lettera di Tim Cook, dice che non ottemperà a nessuna richiesta del buraeu perché la privacy degli utenti, priorità, blablabla. Metteteci voi un po’ di buzzword per rendere Apple paladina nel campo dei diritti della privacy.

A Cook si unisce presto, sia Google che addirittura Snowden. La tesi, sostenuta dai più è che si aprirebbe un pericolo precedente se Apple dicesse sì all’FBI.

Al terzetto si è aggiunto John MCAFEE che si è offerto di violare il device a gratis per l’FBI che si è dimostrata incapace di assumere le persone giuste.

L’italica reazione

Nei gruppi Facebook e nella stampa generalista, non si è, ovviamente, capito nulla dal punto di vista tecnico. Ci si è lanciati in voli pindarici di cui qualche chicca:

- “Apple mette apposta degli 0 day in iOS e poi vende gli exploit alle agenzie governative”

- “Cosa cazzo vuole a violare un maledettissimo iPhone 5C”2

- “Apple lo ha già fatto e questa è una trovata congiunta per farsi pubblicità”

Ovviamente, se chiedi a questi fan del complotto, di darti qualche link a supporto delle loro tesi, ti imbarcano in cazzate di come Snowden abbia già detto tutto anni fa, di come non ci si possa affidare ad Apple e di come io sia, visto che non mi sono accodato al pensiero main stream, un ignorante credulone che ciecamente crede a tutto quello che gli viene detto.

Komplotto!!!

Tecnicalia

Leggete questo post se volete farvi un’idea con qualche bit tecnico.

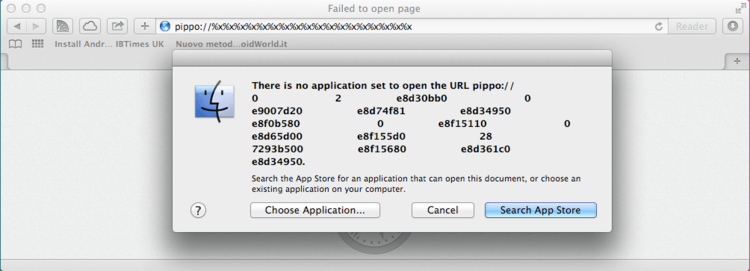

I contenuti di quel telefono, sono cifrati con una combinazione del PIN3 e di una chiave di cifratura conosciuta da Apple e cablata al momento della costruzione del device. Sembrerebbe in qualche EPROM, in quanto il wipe da remoto, non fa altro che reinizializzare la chiave stessa.

Alzo subito una bandierina. l’FBI può accedere a quei contenuti in altri due modi:

- il backup di iTunes sul Mac o sul PC dell’attentatore

- iCloud, se attivo

Non ci ha pensato? Boh. Evidentemente dobbiamo escludere questa pista, perché l’FBI ha chiesto ad Apple, in prima istanza, un sistema per poter fare il bruteforce del PIN del telefono.

Problemino. Con i vari aggiornamenti di iOS, Apple ha introdotto un delay variabile che aumenta all’aumentare del PIN incorretto e la possibilità di fare il wipe del device a fronte di troppi tentativi sbagliati. Ahia.

A questo punto, il solerte ente governativo chiede aiuto ad Apple. In soldoni, viene chiesto ad Apple di fornire un modo per fare bruteforce del PIN, dando la possibilità di inserire i tentativi via cavo, bluetooth, wifi e qualsiasi altro protocollo usato dal device.

Visto che, anche avendo a disposizione fisicamente il supporto, essendo cifrato il contenuto, l’FBI vuole proprio indovinare quei 4 numerini. Ve lo state immaginando, vero, il potere che verrebbe dato nel poter rompere 4 cifre, in maniera arbitraria anche da remoto?

In questo articolo, il Times analizza quali possono essere i reali motivi per cui l’FBI non si arrangia da sola e chiede aiuto, in maniera ufficiale ad Apple, attraverso un giudice. Rendere legale il tutto.

L’FBI vuole poter operare nella legalità ed avere modo di sbloccare gli iDevice di sospettati, senza troppi problemi.

Vi lascio anche un bell’articolo del NY Times, che potete leggere per vostro approfondimento.

Io credo Apple abbia fatto bene a non voler collaborare con il bureau. In molti, stanno incensando la crociata a favore della privacy dei propri utenti della casa di Cupertino. Ecco, io non credo sia filantropia quella di Apple.

In un’epoca dove il dato è diventato l’asset, e chi controlla il dato controlla il mercato, Apple vuol vendersi come paladina della privacy, ma credo sia più interessata alla eco mediatica di questa battaglia.

L’angolo del libro

ATTENZIONE: i link che trovate da questo momento, fino alla fine del post, contengono il codice di affiliazione del blog ad Amazon. Quindi se visitate, e comprate poi il libro, contribuite al progetto Codice Insicuro.

Alla fine, iOS e l’hardware dell’iPhone sono delle belle gatte da pelare. Ho trovato su Amazon, questo libro, iOS Application Security: The Definitive Guide for Hackers and Developers.

Viene illustrato il modello di sicurezza di iOS e come scrivere codice sicuro in Obj-C. Viene da se, che per capire come scrivere del buon codice, si devono vedere le falle più comuni delle applicazioni per iPhone ed iPad.

Sono a pagina 20, l’ho iniziato da un paio di giorni. Tuttavia, l’indice è molto promettente. L’approccio è quello di fornire gli strumenti per fare del buon reverse e della buona code review ad un’applicazione qualsiasi. L’autore ha promesso che parlerà di come illustrare anche i meccanismi di difesa di iOS. Per ora, è un buon investimento, anche se mi riservo di finirlo prima di farne una recensione completa.

Off by one

Si chiude una settimana concitata dove, come con il caso di Hacking Team, il panorama generalista italiano si scopre appassionato di cyber intrighi, exploit, 0 day.

La passione è tanta, le voci competenti poche. Chiudo quindi citando il post di LK su CheFuturo che cita a sua volta Benjamin Franklin:

“Chi è disposto a sacrificare la propria libertà per briciole di momentanea sicurezza, non merita né la libertà né la sicurezza. E le perderà entrambe”.

Enjoy it.

(Updated: )

Vuoi aiutarmi a portare avanti il progetto Codice Insicuro con una donazione? Fantastico, allora non ti basta che premere il pulsante qui sotto.

Supporta il progetto

Non perdere neanche un post,

Non perdere neanche un post,